Egyes biztonsági kérdések az Oracle

A szint információbiztonsági vállalati rendszerek ma jelentősen megnőtt, és a tipikus hibák egyre ritkábbak - adminisztrátorok rendszeresen frissítéseket és követelményeinek végrehajtását a jelszó politika Windows szerverek, végezze a hozzáférési előírások a hálózati berendezések szegmensében a hálózaton. Van azonban számos probléma, amelyek még nem kaptak kellő figyelmet, és egyikük - a biztonsági vállalati adatbázis rendszerek. Ebben a cikkben szeretnék elemezték a legkritikusabb biztonsági rések a példában alapuló rendszerek Oracle adatbázis.

Kapcsolódás a szerverhez, hogy bonyolulttá válik a telepített a legújabb biztonsági frissítéseket és erős jelszót, így a támadási tolódnak ma felé alkalmazások a legfontosabbak, amelyek az adatbázis, annál, hogy a fajta információ adatbázisokban gyakran a végső cél a támadó . Az Oracle adatbázis - az egyik leggyakoribb a vállalati környezetben, rendszerek, és így ezt választottuk példaként, pontosabban, a változat az Oracle Database 9i és 10g. Tekintsük a számos kritikus biztonsági rések, hogy kihasználva anélkül logikai hozzáférési jogokat az Oracle adatbázisban.

Távoli hozzáférés az adatbázishoz biztosít az Oracle TNS Listener szolgáltatás fut az alapértelmezett TCP-port 1521 és a legtöbb támadás, amelynek célja kifejezetten a szolgáltatást. Listener - hálózati hozzáférési összetevő Oracle rendszerek, ügyfél kap kapcsolatkérelmeket és irányítja azokat a megfelelő feldolgozó szerver folyamat. Hallgató általában tekintik az első lépés az invázió adatbázisok és egyéb szolgáltatások, így rosszul van beállítva és bizonytalan Listener kínál az elkövető különböző lehetőségeit támadások, köztük egy távoli parancs végrehajtását, és a szolgáltatás megtagadása.

Kiskapukat külső kerülete

- részletes információt kaphat a célrendszer - az adatbázis neve (SID), annak változata, az utat, hogy a naplófájlok, az operációs rendszer verziója, stb.,.

- hogy egy osztály a támadások "Denial of Service";

- végrehajtani az SQL-parancsokat nevében az adatbázis-kezelő;

- szerezni a távoli hozzáférést a rendszerhez.

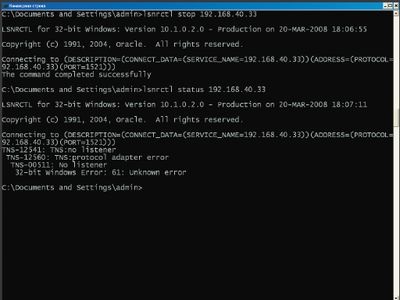

Mindezek az intézkedések is, hogy hagyományos eszközökkel ellátott adatbázisban (lásd. 1. ábra), és csak bizonyos esetekben szükség lehet további szkriptek az interneten elérhető.

lsnrctl megállítani 192.168.55.16

Mindez azt jelzi, sebezhetőségét a rendszer az alapértelmezett beállításokat használja, a támadó nem rendelkezik semmilyen további szoftver szabványtól eltérő közművek.

Védelme a külső kerülete

A következő paraméterek vannak LISTENER.ORA fájlt a hallgató szolgáltatás védelme érdekében:

- PASSWORDS_ (hallgató neve) = (listener_password) - paraméter, amely felelős az jelszóval csatlakozik a hallgatót. Miután beállította a jelszót a felhasználó nem tudja megállítani a szolgáltatás, valamint elvégzi támadások kapcsolódó névváltoztatása a log fájlt. Mindazonáltal, a csapat állapotát és fuss verzió, és adjon tájékoztatást a változat a Listener, a nevét, a telepítési könyvtár és változata az operációs rendszer.

- ADMIN_RESTRICTIONS_ (hallgató neve) - .. A paraméter be van kapcsolva ADMIN_RESTRICTIONS_ (hallgató neve) = BE (alap OFF) megtiltja a konfigurációs fájl változások távolról, azaz nevének megváltoztatása a log fájl könyvtár csak akkor lehetséges, ha van helyi hozzáférést biztosít a hallgató fájlt .ora néven

- LOCAL_OS_AUTHENTICATION_ (hallgató neve) - a paraméter, amely be van kapcsolva (alapértelmezés szerint letiltva) kezelését teszi lehetővé figyelő szolgáltatás csak lokálisan - bármilyen kísérlet távolról parancsokat kap egy hibaüzenetet. Az egyetlen csapat, amelyik tud végezni, - verzió, akkor vissza fog térni egy változata a telepített Oracle adatbázis és az operációs rendszer verziója. A változat az Oracle 10g R1 felett figyelő védett telepítésével LOCAL_OS_AUTHENT paraméter alapértelmezés szerint ON, amely lehetővé teszi, hogy ellenőrizzék csak a helyi, bár, és megakadályozza, hogy a támadások száma, de még mindig lehetővé teszi a hozzáférést a hallgató szolgáltatás menedzsment jelenlétében nem-privilegizált számla feljegyzések a szerveren. Szemszögéből egy nagyobb rendszer beadás előnyösen még képes távolról felügyelheti Listener, így sok rendszergazda letiltja LOCAL_OS_AUTHENT, ami azonnal hatással van az adatbázis biztonságát.

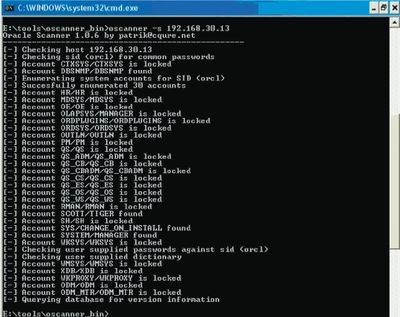

Példa futtassa a segédprogramot az Oracle 10g az alapértelmezett beállításokat látható a 2. ábrán látható, az alapértelmezett beállítások az Oracle 10g biztonságosabb, mint az Oracle 9, de még mindig van számos hátránya van.

Csatlakozás az adatbázishoz

Ha a jelszavas védelem Listener Mégis, van néhány módja annak, hogy az adatbázis neve (SID):

Így még nem volt hozzáférése a hallgató, megtalálja az adatbázis SID - a tapasztalat azt mutatja, hogy az esetek 90% -ában, vagy olyan módon tárol SID kaptunk.

Miután megkapta adatbázis SID vagy talál egy védtelen port figyelő, a támadó megkísérelheti, hogy hozzáférjen az adatbázishoz, felvette a felhasználói fiókok. Oracle telepítés során létrehoz egy sor rendszer fiókok alapértelmezett jelszavakat. Általában, ha az alapértelmezett beállítás az adatbázis használatával Konfigurációsegédet sikeres befejezése után a legtöbb ilyen számlák automatikusan bekapcsol. Azonban, ha az adatbázis úgy van kialakítva, kézzel, vagy bármilyen okból, a telepítés befejeződött megfelelően, a fiókok továbbra is nyitott, és a rendszergazdák hajlamosak elfelejteni, hogy törölje őket, tiltsa, vagy legalábbis módosítani a jelszavukat. Például, ha telepíti az Oracle adatbázis-9 R2 telepítőprogram figyelmezteti az új jelszava SYS és SYSTEM számlákat, de a számla jelszó DBSNMP és Scott (version 9 R1 adunk nekik OUTLN) az alapértelmezett beállítás változatlan, és ezeket a számlákat nem blokkolja a telepítés után.

Ha telepíti a változat az Oracle 10g R1 telepítőprogram bekéri a jelszót az új fiók: SYS, rendszer, DBSNMP és Sysman. alapértelmezett megmaradt bejegyzés zárva, hogy egy biztonságos konfigurációt.

Ami a legújabb verzióját az Oracle 11 g. megint ott vannak számlák késedelmi letiltott jelszavak: DIP, MGMT_VIEW, SYS, Sysman, SYSTEM.

Amellett, hogy a fenti szabvány beszámoló, sok alkalmazások, mint például az Oracle és az SAP rendszerek, amelyek integrált adatbázisba; hogy saját szabványos rendszer fiókok, ami szintén fel lehet használni, hogy behatoljon a rendszer. A lista a szokásos felhasználói fiókok magában foglalja a mintegy 600 név és elérhető az interneten (www.petefinnigan.com/default/default_password_list.htm). Ahhoz, hogy ellenőrizze az adatbázis jelenlétére felhasználói fiókok jelszavait, amelyek alapértelmezett értékeket, akkor oscanner segédprogram, amely képes beolvasni egy adott egységesített számlákat. Példa futó oscanner segédprogram, hogy ellenőrizze a telepített Oracle 9 R2 3. ábrán mutatjuk Itt látjuk, hogy DBSNMP felhasználó, SCOTT, SYS és SYSTEM az alapértelmezett jelszavakat, így minden támadó átveheti a távoli hozzáférést az adatbázishoz.

Még ha az összes nem használt rendszer fiókok eltávolítani, illetve letiltani, és az alapértelmezett jelszó megváltozott, semmi sem megállítani egy támadó használni brute force jelszavakat a számlák. Számos dolog, hogy az Oracle adatbázis jelszavakat mellszobor hoz sikert bizonyos esetekben:

- Sok rendszer felhasználói nevek ismertek, így csak válassza jelszavakat;

- Nem korlátozásokkal hossza és összetettsége a jelszót alapértelmezés szerint

- mellszobor az alapértelmezett jelszavakat a számlák nem blokkolja.

A probléma a jelszó házirend vonatkozik a más adatbázisokhoz, még mindig komoly problémát bármely rendszerben. A gyakorlat azt mutatja, hogy 80% a brute force jelszó sikerül, és ritkán tart tovább 10-15 percnél.

Belső biztonság az Oracle adatbázis

Ezzel szemben az operációs rendszer, ahol a frissítési folyamat nem okoz nehézséget, és végzett szinte automatikusan, az Oracle, a dolgok sokkal rosszabb. Először is, frissítések jönnek ritkán, másrészt, még a telepítés nem triviális, és gyakran okoz súlyos hibák olyan esetekben, amikor az Oracle együtt használják a harmadik fél a rendszer működjön bizonyos változatai az Oracle. Végül, még ha a frissítések telepítése megfelelő, akkor még mindig nem ad teljes garanciát a biztonságot, mivel a statisztikák szerint több mint a fele a sérülékenységek és nyitva marad.

Alapvető elkövetett támadások az Oracle adatbázis felhasználók, javítását célzó jogosultságokat. Kihasználva rések a beépített függvények, a támadó a következőket teheti:

- felemelni jogosultságokat az adminisztrátor szerepe;

- hogy a támadás, mint a „szolgáltatás megtagadása” vagy tetszőleges kódot futtatni a szerveren;

- olvasni hash jelszavakat, és próbálja megfejteni őket később;

- Változás felhasználó jelszavát, beleértve a rendszergazdákat;

- hozzáférést a rendszer fájlokat;

- a szerver eléréséhez parancssorban.

Mindezek a jellemzők szükségessé, vagy más kiegészítő ismeretek és a szoftver, de ennek ellenére nagyon népszerű, és került sor szinte minden Oracle-alapú rendszerek. És figyelembe véve, hogy a Windows Oracle adatbázis alapértelmezett munkák nevében a rendszergazda fiók adatait, hozzáférhessen a kiszolgáló parancssoros az Oracle belső eljárások fenyeget szerezni adminisztrátori hozzáférést az operációs rendszer annak minden következményével együtt. A jelenléte a biztonsági rések nagyon kritikus konfigurációs hiba, párosulva a gyenge jelszavak és komoly veszélyt jelent a biztonsági cég.

Tanácsok a védelem

Íme néhány tanács, amire szükség van, hogy növelje a biztonsági szintet az Oracle, amelyek közül sok alkalmazható más adatbázisokhoz.

1. Amikor a rendszer telepítése az éles környezetben:

- telepíteni csak azok az elemek, amelyek egy üzleti folyamat. Ne tegye a vizsgálati kör példák;

- Változás jelszavak igazgatási elszámolást SYS és Sytem, hogy megfeleljen a biztonsági követelményeknek;

- amikor kiválasztják az adatbázis nevét (SID) a neve, amely legalább nyolc karakter, beleértve a betűket és speciális karaktereket, de nem egyezik a host nevet a DNS vagy Netbios;

- telepítse a legújabb fontos frissítéseket, mielőtt a rendszer működésbe lép.

2. Amikor a rendszer felállítása a telepítés után:

- Felhasználói fiók létrehozása az operációs rendszer, amelynek neve fog futni az Oracle adatbázis, akkor állítsd egy biztonságos jelszót, és megfosztja adminisztrátori jogosultságokkal;

- meg egy jelszót, hogy belépjen a Listener szolgáltatást. Segítségével LOCAL_OS_AUTHENT telepítés nem ajánlott, mivel nem védi a helyi hozzáférést a szolgáltatás, és bonyolítja a távoli felügyeletet (lásd 1. lista);

- közé tartozik a naplózás a csatlakozási kísérletek a hallgató kimutatására brute force kísérletek (lásd a 2. listát).

- a maximálisan megengedett határértéket hozzáférést biztosít a helyi konfigurációs fájlok a tnsnames.ora, így a jogot, hogy olvassa a felhasználó nevében futó az adatbázis, mert a jelszó, hogy csatlakozzon a hallgató tárolja a konfigurációs fájlban;

- korlátozza a hozzáférést az alkalmazásokhoz, amelyen keresztül meg lehet tanulni a SID, vagy módosíthatja a megjelenített információk ilyen alkalmazások által;

- letilthatja a nem használt számlák és a változás jelszavakat, alapértelmezés szerint telepítve;

- írja a közigazgatási és politikai korlátokat a hossza és összetettsége a jelszót. Szoftver lehetséges végrehajtani a felhasználói profil beállításait az Oracle adatbázisban. Fő profilja paraméterek, amelyek befolyásolják a biztonsági konfigurálható megváltoztatásával paraméterek, mint FAILED_LOGIN_ATTEMPTS (több sikertelen bejelentkezési kísérlet), PASSWORD_LIFE_TIME (jelszó lejárati ajánlatos megváltoztatni kéthavonta), PASSWORD_VERIFY_FUNCTION (függvény nevét, hogy ellenőrizze a jelszó hossza és összetettsége) .

Egy példa számának beállításával sikertelen bejelentkezési kísérlet egyenlő öttel:

változtassa default profil

korlátozzák FAILED_LOGIN_ATTEMPTS 5;

megváltoztatják a felhasználó SCOTT

default profil;

3. Időszakos ellenőrzések: