Beállítás ad fs a Windows Server 2018 R2 - kagarlickij dmitriy

Ebben a cikkben megmutatom, hogyan kell telepíteni és az Active Directory Federation Services beállításokat (AD FS), ami egyre nagyobb a kereslet a különböző forgatókönyveket.

Ami fontos mondani AD FS, az a tény, hogy annyi ez a szolgáltatás hitelesítési át a „köz” hálózat (amely lehet használni, hogy megszervezze a Single Sign-on), akkor használja a Kerberos nem ismert, de a hipermodern Claims (CBA). Természetesen a továbbított adatok titkosítva (SSL használatával 3,0).

Ami a rendszer követelmények igen szerény: 1 GHz-es vCPU, 1Gb VRAM, 20 GB-os vHDD (lassú SATA) van elég. További ügyfél-hozzáférési licenc nem szükséges, és ha telepíti a gazda Windows Server, az engedélyt is jól költsége $ 0.

Telepítse az AD FS-kiszolgáló elméletileg lehetséges más szerepeket, de jobb, hogy jelöljenek ki egy külön szerverre, tekintettel arra, hogy a források és az engedélyek minimális.

Egy példa, hogy miért rossz kombinálni: van egy szerver, akkor telepítve van az IIS, az IIS oldalakat aláírt tanúsítványt server.local.domain. meghatározott AD FS által aláírt igazolást adfs.internet.domain. majd amikor megpróbál hozzáférni az AD FS megjósolható lesz aláírására server.local.domain. mi a baj. Azt is, hogy nem támogatja a kombinált szerepek Remote Access.

Kezdjük a telepítés a szerepe:

Mielőtt megkísérli létrehozni, meg kell kap egy igazolást, amelyet aláírt a szolgáltatást AD FS, és megjelent a Web Application Proxy szolgáltatásokat. Ezért nyilvánvaló, hogy a tanúsítványnak tartalmaznia kell egy teljes listát a közzétett szolgáltatásokat (ez igaz), vagy egy karaktert (könnyebb).

Persze, a legjobb, hogy egy kereskedelmi igazolást, de működni fog, és által kiállított igazolást a CA vállalati. Ami a saját aláírású igazolások majd hozzon létre a szokásos módon - az IIS, a munka külső szolgáltatások (például az Office 365) jelentése - proverenno.

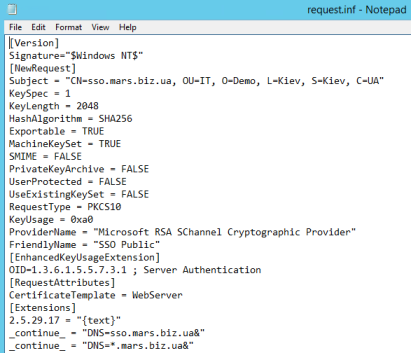

Itt egy példa, hogy lekérdezés meggyógyulok vállalati CA, vegye figyelembe, használtam a „fly” a neve kizárólag a demo, termelési környezetben nem mindig elfogadható:

Treat tanúsítvány komolyan - a dolgozó-me helyett komplex, amíg meg újratelepíteni AD FS és WAP szerepet, ami ezzel jár újra közzétételi szolgáltatások.

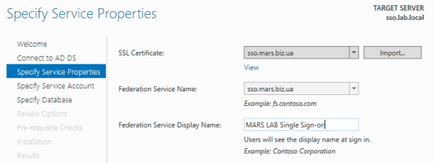

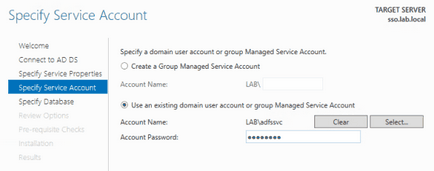

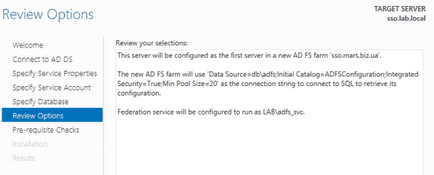

Most tudjuk futtatni a telepítő varázsló, ami nagyon egyszerű, rámutatunk a tanúsítvány korábban kapott:

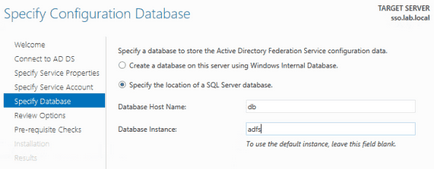

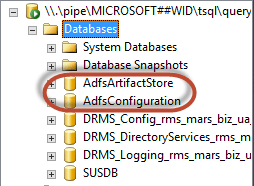

A paramétereket a külső adatbázis (csak Database Engine):

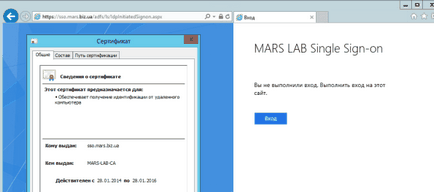

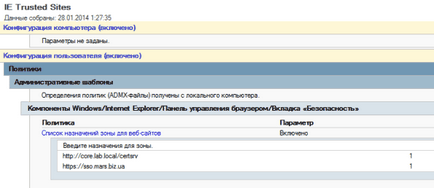

Miután a beállítás megtörtént, akkor kell vigyázni, hogy az ügyfelek a hálózaton belül képes észlelni a „külső” szolgáltatás neve:

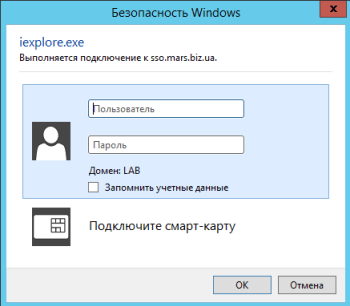

A külső felhasználók kapnak egy bejelentkezési ablak:

Ebben az esetben a bázisállomás és az AD FS beállítást lehet tekinteni véget ért.

Zöngés remélem az információ hasznos lehet, és ha segítségre van szüksége - használni az űrlapot a honlapon a honlapomon.