Ssl-tanúsítvány weboldalak és azok használata 2. rész

A cikk ismerteti az SSL-tanúsítvány telepítési folyamata közötti biztonságos kommunikáció a kliens és a szerver, és címe kapcsolatos kérdések az átalakítás a tanúsítványok a különböző formátumok és a CRL hogy korlátozza a hozzáférést a web-site.

Rashid Achilov. Administrator telekommunikációs rendszerek, AS-KOMPLEX RENDSZER

Rashid Achilov működik, mint egy rendszergazda a távközlési rendszerek a vállalat „olyan összetett SYSTEM” foglalkozik nagy- és kiskereskedelmével gyermekek árut. Ezt megelőzően dolgozott Rashid „NPF Granch” - a vállalat, a fejlesztés és gyártás a high-tech berendezések a bányászatban. Az évek során szerzett kiterjedt tapasztalattal rendelkezik a területen adminisztrációs és információs rendszerek biztonságára. Fő érdeklődési területek - FreeBSD, a szabad szoftver és internetes technológiák.

A kiszolgáló tanúsítvány

A gyakran használt rövidítések.

- SSL - Secure Sockets Layer (secure socket layer);

- CA - Certification Authority (központja hatóság);

- CSR - tanúsítvány kérelmet (tanúsítvány aláírási kérelem);

- CRL - CRL (tanúsítvány visszavonási lista);

- PKCS - szabvány titkosító nyilvános kulcsú (nyilvános kulcsú titkosítás szabványok);

- CN - közös adatai (közös név).

Az alkotás folyamata az SSL-tanúsítvány, amelyet az előző fejezetben a szerver. Ezért azt feltételezzük, hogy a szerver tanúsítvány jön létre, és aláírta a vállalati CA, valamint vannak olyan fájlok és myfile.key myfile.crt megfelelő kulcsok és tanúsítványok webhelyről. De mielőtt a Web-site, az ügyfelek kezdenek használni őket, a fájlokat kell csatlakozni a Web-szerver (ebben a cikkben az Apache webszerver) keresztül a konfiguráció a virtuális fájl szerver (vagy a gyökér a helyén), amint az 1. lista:

1. lista csatlakoztatása SSL bizonyítványok

Az 1. lista mutatja, csak a paramétereket (Apache konfigurációs direktívák) kapcsolatos SSL-tanúsítványokat, így más lehetőség kell, hogy a teljes konfigurációt. Ezek az irányelvek rögzítik blokk

Ez a példa SSL kapcsolót (1. sor), a második sorban megszakad a gyenge és biztonságos SSL Protocol Version 2.0. Ezt követően a harmadik sor paramétereit a biztonságos kapcsolat, hogy lehet használni (amely paraméterek készletét választunk, ami szintén függ a csatlakozó kliens). A 4-es és 5, és jelezte SSLCertificateFile SSLCertificateKeyFile - a fájl elérési útját c SSL-tanúsítvány és a fájl egy tanúsítványt kulcsot.

A normál működéséhez SSL megköveteli, hogy a szerver neve regisztrálva van a ServerName direktíva. Ez egybeesik a megadott név a mező CN létrehozása során a tanúsítványt. Ha ez a szabály nem teljesül, akkor, amikor a hely eléréséhez web-böngésző folyamatosan figyelmeztető oldal jelenik.

Fontos megjegyzés. ellenőrizni pontosan ServerName direktíva. ehelyett ServerAlias irányelvet. Ha a szerver meg kell adnia több nevet, akkor regisztrálnia ServerAlias irányelv.

Telepítése egy tanúsítvány a webes felhasználói böngésző

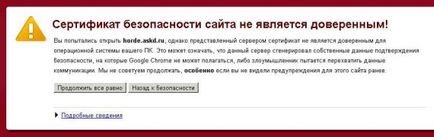

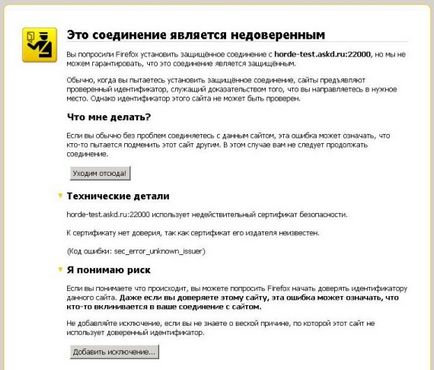

Azonban, ha az első kísérlet arra, hogy jelentkezzen be a helyszínen, hogy ad otthont az SSL-tanúsítvány által aláírt vállalati CA, akkor is kap egy hiba, mert a web-böngésző, azzal érvelnek, hogy volt egy kritikus helyzetben, és ez egy hamis igazolást. A Google Chrome webböngésző oldalon jelenik meg piros a képernyő tetején, és a Mozilla Firefox - sárga, két oldalt figyelmezteti a felhasználót, hogy volt egy kritikus hiba a biztonsági rendszer, ahogy az 1. és 2. ábra.

1. ábra: A térkép egy ismeretlen bizonyítvány Google Chrome

2. ábra: A következő egy ismeretlen bizonyítvány Mozilla Firefox

Web-böngésző egy üzenetet jelenít az ábrákon látható, mivel nem tudja ellenőrizni, hogy a szervezet aláírta a tanúsítványt. Amint az utolsó rész, CA rendszer - hierarchia, és a gyökér CA tanúsítványok mentén oszlanak web-böngésző. A Google Chrome Windows tanúsítványtárhoz, az azon főtanúsítványokat lehet változtatni a telepítés után csomagot frissítések a Microsoft és a Mozilla Firefox használja a saját tanúsítványtárolót.

Mivel a tanúsítvány aláírt a szervezeten belül, annak kiváltó tanúsítványt egy web-böngésző, persze, hiányzik, és úgy véli, hogy hiba történt. A hiba kijavításához, egyszerűen terjeszteni az összes számítógépet a helyi hálózaton vállalati CA tanúsítvány (file caserv.crt) Inkább a lényeg, hogy a felhasználók hogyan fog hozzáférni a vállalati felett HTTPS-források. Ez a tanúsítvány kell telepíteni a Windows rendszert a tárolási és a Firefox (és ha van több és Opera webböngésző, és saját tároló).

tanúsítvány telepítési folyamat nem különösebben nehéz, de a rendszer frissíti többször, hogy bízhat ez a kiadó tanúsítványokat. Arra is szükség van, hogy figyeljen oda, ahol lesz telepítve igazolás: úgy kell telepíteni a „Megbízható legfelső szintű hitelesítésszolgáltató, és semmilyen más csoportban.

Átalakítás SSL-tanúsítvány egyik formátumból a másikba

Recoding egy igazolást PEM formátumú DER formátumban végezzük a következő parancsot:

Ha éppen ellenkezőleg, azt el kell távolítani a szövegből a tanúsítvány, a következő parancsot:

Telepítése az SSL-kapcsolat a Web-oldal

Miután a vállalati CA tanúsítvány telepítése root, Web-böngészők felismerik által aláírt őket, és nem mutatnak egy figyelmeztető oldalt, és azonnal kapcsolatot létesít a kért erőforrás, az alábbiak szerint.

3. ábra: A telepített SSL-vegyület a Google Chrome

4. ábra telepített SSL-vegyület a Mozilla Firefox

Amikor csatlakozik a web-oldalak létre SSL-tanúsítvány tovább lehet ellenőrizni a következő paraméterekkel: kezdő és a tanúsítvány lejárta. Ha a kezdő napjától érvényességi ideje még nem kezdődött el, vagy fordítva, a lejárati idő letelt, a tanúsítványt, függetlenül attól, hogy a megállapított főtanúsítványt CA, akkor nyilvánítható hibás.

Korlátozása kapcsolat nemkívánatos ügyfelek

Hogy illetéktelen felhasználók nem férhetnek hozzá a vállalati intranet-hálózat - ez teljesen nyilvánvaló. Ezért ahhoz, hogy képes legyen kezelni az ügyfél kapcsolat a szerver segítségével SSL-tanúsítványt a virtuális szerver konfigurációs fájl, meg kell hozzá a következő sort a 2. lista mutatja.

2. lista hozzáadása korlátozásokat ügyfél kapcsolatok

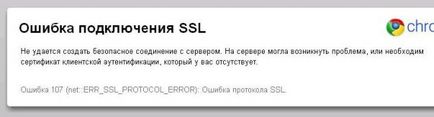

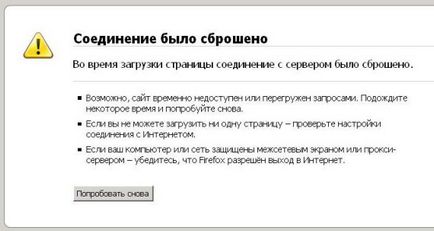

SSLCertificateChainFile és SSLCACertificateFile paraméterek határozzák meg a vállalati CA tanúsítvány SSLCARevocationFile paraméter határozza meg az utat, hogy a CRL és SSLVerifyClient aktiválja az ügyfél tanúsítvány-ellenőrzést. Ebben a példában, bevezette a legegyszerűbb korlátozás: csak azok a felhasználók, akik telepített számítógépek az ügyfél által aláírt bizonyítványt vállalati CA képes lesz csatlakozni a helyszínen. Azonban nem kiegészítő ellenőrzéseket nem hajtható végre, ha a kliens számítógép csatlakozik a szerverhez, nem az ügyfél tanúsítványt, a telepítés a kapcsolat elutasításra kerül, az alábbiak szerint.

5. ábra Egy oldal linkeket, hogy megtagadják csatlakozni a Google Chrome

6. ábra: Az oldal az üzenetet az kudarc kapcsolódik a Mozilla Firefox

Ha az leegyszerűsítve a rendelkezésre álló SSL-tanúsítvány által aláírt társasági CA. nem elég, alapján SSLRequire paraméter végre kifinomultabb vizsgálat, amely figyelembe veszi a különböző paramétereket a tanúsítványt.

Ebben az esetben célszerű lehet ezt a technikát „fordított proxyzásnál”, amelyben, mint abban az esetben egy hagyományos proxy, van néhány program fut a szerveren, és egy kérést kap az egyik oldalon, majd a patak egy másik. Ez elegendő ahhoz, hogy biztonságos kapcsolatot létrehozni csak egy proxy szervert, a kapcsolat a proxy szerver és védi a web-oldalon lehet tenni anélkül, hogy a titkosítást.

következtetés

C szempontjából a szervezet informatikai környezetének biztonságos webes erőforrások bármely cég az első helyen kell védelem a HTTP-forgalmat, és mint a szabály, hogy nem csak azért szükséges, hogy létrehoz kulcsok az összes használt szerverek, hanem szervezni a saját szétválasztás port, mivel kellő a HTTPS protokoll követelményeinek ugyanazon a fizikai szerver ugyanazon a port nem fogadó több virtuális Web-szerverek támogatásával HTTPS.

Továbbá, meg kell vizsgálni azt a kérdést, hogy szükséges-e korlátozni a felhasználók száma, akik hozzáférhetnek ezekhez Web-források. Ha a szükség úgy kívánja, akkor az összes felhasználó számára kell generálni a kliens SSL-tanúsítványok, hogy rendszeresen frissítéseket CRL visszavonási visszavont tanúsítványok és CRL aktiválja támogatást a web-site, amely belépést korlátozni kell.