Hogyan lehet megállítani DDoS támadás lényege wordpress

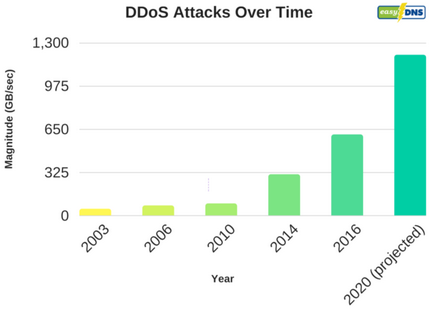

Ebben a cikkben bemutatjuk, hogyan kell megállítani egy DDoS támadás egy kis kereskedelmi webhely WordPress. DDoS-támadások a semmiből, és a kis helyek különösen érzékenyek, mert azok nem mindig kész egy ilyen eshetőségre. Tegyük fel magunknak a kérdést: ha a webhely ment a támadás holnap mit tennél? Ha nincs ötletek, akkor ebben az esetben el kell olvasni a cikket benyújtását.

Mi a DDoS támadás?

Megállás DDoS támadások egy kis kereskedelmi webhely

Elemzés a top 10 kliens IP az elmúlt 7 napban az online azonnal kiderült néhány gyanús tevékenységet. Legtöbbjük készült több mint 10 000 kérelmet, és ez elég sok. Ne feledje, hogy beszélünk egy kis hely, ami abból áll, hogy csak néhány ezer keres havonta.

Hacking vagy próbál a brute force?

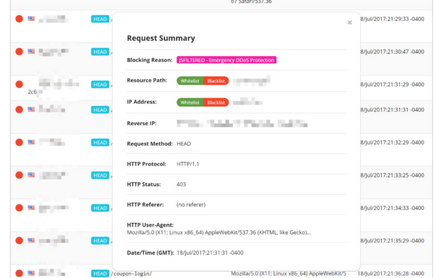

A következő lépés, hogy meg kell tennie -, hogy megbizonyosodjon arról, hogy nem próbálják feltörni. A mi esetünkben nem volt hacker. WP Security Napló - egy nagyszerű bővítmény, amely lehetővé teszi, hogy gyorsan felfedezni a helyszínen, és látni, hogy van-e érvénytelen bejelentkezési kísérletek. Azt is ellenőrizze a naplókat, hogy ha volt POST művelet nagy számban. Úgy tűnik, állunk szemben a klasszikus DDoS-támadások, ahol a hatalmas mennyiségű forgalmat fog egyik szakasza a helyszínen, hogy megpróbálja kikapcsolni.

IP cím tiltás

Ha dolgozik a saját szerver, akkor a következő lépés az, hogy telepítse a plug-in IP-blokkoló vagy tűzfalat, például WordFence. Azonban a legtöbb a beadott (kezelt) WordPress tárhely tiltják az ilyen dugó. És ez az alapja. Először is, ezek a plug-inek is óriási hatással van a teljesítményre (különösen a szkennelés). Szintén érdemes megjegyezni, hogy a tárhely gyakran használják terheléskiegyenlítők a Google Cloud Platform, azaz IP blokkoló funkció a legtöbb időt nem fog működni.

Transfer helyszínen CloudFlare nem segített

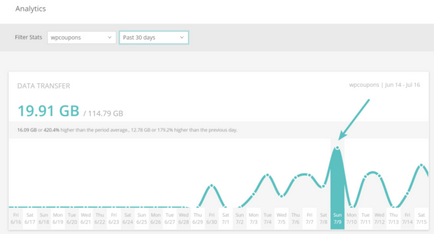

CloudFlare megbirkózik forgalmat blokkoló botoktól alap, de ha figyelembe vesszük azokat a szabad terv, honnan DDoS nincs a legjobb védelmet. Elköltöztünk a helyszínen CloudFlare, de eredményezett még gyanúsabb a bejövő forgalmat. Talán ez volt az oka, hogy a megerősítését a támadást. Amint látni fogjuk, a támadás érte el 50.000 lekérdezések óránként. CDN származó CloudFlare működik, de ha szükség van más funkciók, akkor valószínűleg meg kell fizetnie.

Aztán meg a „sebességkorlátozás” a honlapon. Az ilyen korlátozás lehetővé teszi, hogy szabályokat a forgalom az URL és végre blokk / korlátozására alapuló tevékenység. A lehetőség áll csatlakozni a kamatláb és a költségek 0,05 $ 10 000 kéréseket. Ugyanakkor az árak, hogy láttuk, vezetett volna 36 millió kérések havonta, ami került volna nekünk 180 $ havonta. Nyilvánvaló, hogy ez a megoldás nem a legjobb. És igen, igyekeztünk különböző sablonokat.

A következő lépésben azt vizsgáltuk, a meglévő tűzfalak. Sok felhasználó nem, és a kamatláb CloudFlare nem tartalmazza azokat. Ahhoz azonban, hogy állítsa le a modern DDoS-támadások szinte lehetetlen nélkülük. Tudod frissíteni CloudFlare aránya 20 $ / hó. Vannak azonban más, harmadik fél megoldásokat.

Összehasonlítás CloudFlare a Sucuri

Véleményünk szerint a két legjobb megoldás, hogy létezik ma az interneten szféra és tűzfalak a legegyszerűbb módja annak, hogy alkalmazni minden típusú honlapok - és ez CloudFlare Sucuri. Megjegyzés: már semmi köze ezeket a vállalatokat, hogy nem fizetnek nekünk. Ha tanulmányozza őket, látni fogja, hogy Sucuri hatékonyabb, bár mindkét szolgáltatást kínálnak tervek 20 $ havonta.

CloudFlare

Rate CloudFlare Pro javított elleni védelem DDoS szinten a 3. és 4. Ez automatikusan leállítja a TCP SYN támadás, UDP és ICMP a szervereken, ami egy ilyen támadás soha nem fog elérni a szervert. Ahhoz, hogy védelmi szint 7, akkor kell menni a terv 200 $ havonta. Ne feledje, hogy van dolgunk egy kis kereskedelmi helyszínen, 200 $ havonta - nagyon nehéz összeget számunkra.

A tarifa Sucuri kapsz fejlett elleni védelem DDoS szinten a 3. és 4., valamint a szint 7. Ez segít automatikusan észleli a hirtelen változásokat a forgalom és hogy megvédjék magukat az árvíz és a POST-DNS-támadás, mert soha nem éri el a szervert. Így, ha beszélünk közvetlenül, akkor valószínű, hogy a legjobb enyhítése DDoS támadások, ha használja Sucuri. A mi esetünkben, szükségünk 7 szint elleni HTTP árvíz.

HTTP-árvíz - ezt a támadást 7. szintű, melyek a szabványos megbízható GET / POST-információkérés, mind a normál adatkérések (képi információt) részeként az SSL-session. Árvíz HTTP GET / POST - ez a kötet támadás, amely hamis csomagokat, hamisítás, stb

Sucuri is kínál a terheléselosztás 70 $ havonta, míg CloudFlare magában elég sok kapcsolódó díjakat a különböző aspektusait a terheléselosztás - például az ár a felhasználástól függően, attól függően, hogy a földrajzi adatok, stb

Mindkét szolgáltatás hasonló funkciókat, beleértve a létesítmény a szabályok bizonyos oldalakat, az IP feketelista, stb Ugyanakkor elleni védelem tekintetében DDoS, Sucuri sokkal többet kínál. Szintén mi tetszett az interfész IP fekete listája Sucuri és hogyan, ha meg a különböző lehetőségeket.

Ne feledje, hogy egyetlen cég sem ígérem 100% -os garancia, hogy megvédje DDoS. Minden, amit tehetnek -, hogy enyhítse a támadást.

Átvitele helyszínen Sucuri

Transfer helyszínen Sucuri - egy egyszerű folyamat. Mint CloudFlare féle, nem kell semmit telepíteni, mert a szolgáltatás működik, mint egy teljes proxy. Lényegében ez a web tűzfal (WAF) található, amely a kliens és a helyszínen.

Sucuri konzol, véleményünk szerint, nem olyan modern és vonzó, mint a CloudFlare-es, de abban az esetben a tűzfal nem olyan fontos. A lényeg az, hogy jól működött. Mint látható alább, ez határozza meg az aktuális IP hosting kínál IP tűzfal. És rajta van, hogy vezesd DNS (rekord A + AAAA rekord).

Akkor futtatni Sucuri csak egy pár percig. Ez jó abban az esetben aktív DDoS-támadások ellen. Az egyetlen dolog, amit tenned kell - várja DNS szaporítása át. Sucuri is HTTP / 2 Anycast CDN. Tehát ez nem csak egy tűzfal. Ez lehetővé teszi, hogy gyorsítsa fel a munkát a WordPress honlapján. De azt is használja a saját CDN, mint a KeyCDN.

Ezek ingyenes SSL-tanúsítvány Nézzük titkosítása. Azt is letölthető és igazolást. Az egyetlen hátránya - Nézzük titkosítása nem automatizált, akkor létre kell hozni egy jegyet. Egy másik tipp a teljesítmény javítása érdekében - engedélyezheti caching oldalon. De a legvalószínűbb, hogy már van egy cache a tárhely WordPress.

Az a lehetőség, további védelmet

Azon az oldalon a biztonság, könnyedén blokkolhatja az összes XML-RPC-forgalom, agresszív botoktól, további biztonsági fejléceket, például HSTS stb Megjegyzés: Az XML-RPC már zárva a kereskedelmi oldal.

Egyéb hasznos jelentések

Sok más hasznos jelentéseket, például a diagram blokkolt támadásokat. Ezzel láthatjuk a százalékos blokkolt támadások, köztük a DDoS-támadások ellen. Vannak más diagramok - például a forgalom a böngésző típusa, az eszközök és Response kódok.

Az ábra bemutatja az átlagos forgalmi óránként, könnyű megérteni, ekkor átmegy csúcsforgalom, valamint milyen százalékban blokkolt kérések.

Táblázat ország közlekedési segít gyorsan megérteni, hogy bármilyen kérés érkezett konkrét földrajzi helyét jönni. Könnyedén zár egy ország, egyetlen kattintással.

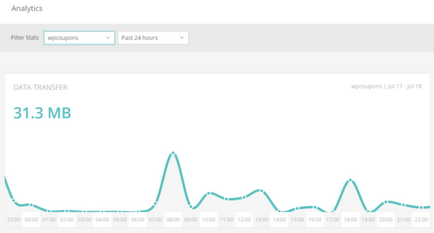

Esetleg Sucuri mi kis kereskedelmi WordPress-site? Egy óra után a DNS-befejezte a terjedését, és kéri a sávszélesség, majd stabilizálódott, és mivel nem volt egyetlen probléma. Ez egy jó befektetés, és időt takarít meg, ha szembesülnek hasonló csapások.

Itt van, hogy a helyszínen nézett röviddel azután költözött Sucuri. Mint látható, minden visszatért az eredeti adatátvitel 30-40 MB naponta.

Aktívan támadó robotok található az Amazon AWS és a Google Cloud. Lehet Sucuri tűzfal segíteni ebben? Jelenleg, az általunk használt WPEngine, amelyek beépített tűzfal (nem blokkoló semmit), és a CloudFlare (átlépi a spam). Remélem, hogy ez segít Sucuri.