Állítsa be tintahal dolgozni az aktív könyvtár

Továbbra is ciklusban az integráció tintahal és Active Directory proxy cikkeket. Az egyik legfontosabb kérdés az átlátható hitelesítés tartomány felhasználói a proxy szerver. Ebben a cikkben megmutatjuk, hogyan kell beállítani a Kerberos hitelesítést, amely lehetővé teszi, hogy egyetlen belépési pont, amikor a felhasználó belép a felhasználónév és jelszó megadását -, amikor bejelentkeznek.

Az utolsó részben, már érintette ezt a kérdést, de megismételjük: nem látunk semmilyen gyakorlati oka, hogy a dolgozó Active Directory eltérnek Kerberos hitelesítési módszereket. Minden modern rendszer támogatja a Kerberos, és csökkenti a rendszer biztonságát esetleges kompatibilitás absztrakt rendszerek, amelyek nem támogatják a Kerberos, egyértelműen nem.

Felkészülés Active Directory

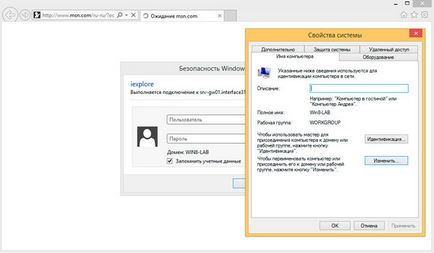

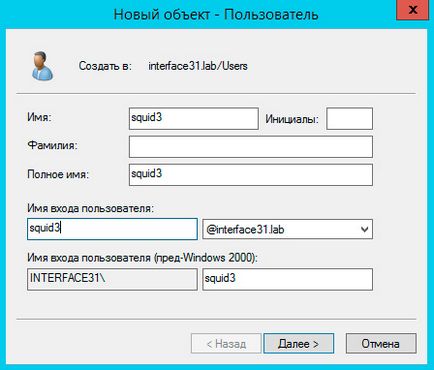

Mielőtt konfigurálja a Kerberos-hitelesítés támogatása a router, akkor végre kell hajtani számos előkészítő tevékenységek Active Directory. Először is, a fejét a szolgáltatás igénybe vevője, a mi esetünkben squid3.

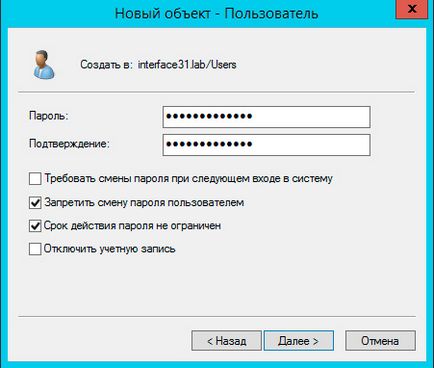

Megakadályozza a felhasználók megváltoztassák a jelszót, és nem korlátozhatja annak időtartamát, az utóbbi nagyon fontos, mert különben lesz egy idő után, nem csak megváltoztatni a jelszót a szolgáltatás igénybe vevője, hanem, hogy újra elvégezni az összes előkészítő tevékenységek.

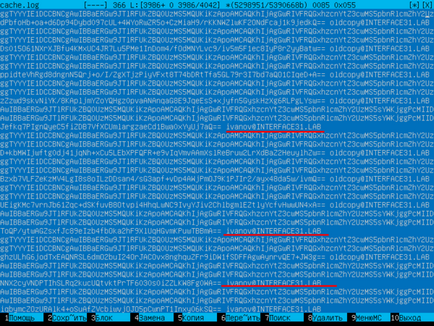

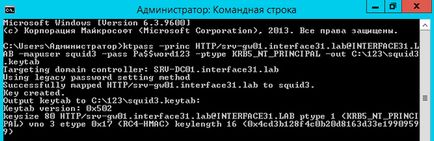

Első pillantásra, a csapat meglehetősen bonyolult. Elemzése részletesen, -princ gombot jelöli Kerberos-fő, és tartalmazza FQDN név router és a Kerberos régió, amely egybeesik a domain nevet, de van írva nagybetűs -mapuser -pass és a felhasználói nevet és jelszót, illetve -ptype - típusú tőke és - ki - a nevét és helyét a keytab-fájlt.

Ha helyesen tette, akkor a parancs nélkül kéne hibákat.

Konfigurálása Kerberos támogatása Ubuntu Server / Debian

Konfigurálása Kerberos támogatása Ubuntu Server / Debian

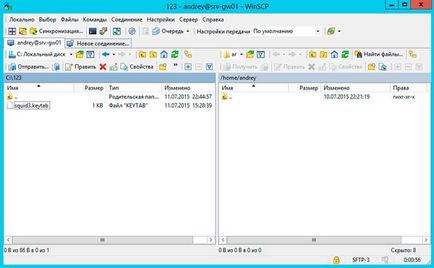

Miután elhagyjuk a keytab-fájlt a router, akkor kell helyezni egy biztonságos helyen, és korlátozzák a hozzáférést. Magától értetődik, hogy a felhasználó saját könyvtára nem a legjobb hely erre. Mivel a munka vele lenne tintahal, akkor logikus lenne, hogy helyezze a keytab-file a mappában a proxy beállításait.

Akkor változik a tulajdonos és beállíthat egy felső korlátot jogok file:

Ahhoz, hogy támogatja a Kerberos beállításához krb5-user csomagot:

A telepítés során meg kell adni a Kerberos alapértelmezés szerint adja meg a domain nevet nagybetűvel:

Az első rész a libdefaults. amely tartalmazza az alapértelmezett beállításokat, vagyis a Kerberos (opció automatikusan létrejön) és kulcstáblázatfájlt-file:

A következő részben a Kerberos birodalmakban a területen, van belőle, az egyik - INTERFACE31.LAB

Itt minden világos, az egyetlen magyarázat az opció megköveteli admin_server. minőségében meg egy tartományvezérlő, amelynek FSMO-szerep a PDC.

Az utolsó rész le domének Kerberos tartományokhoz:

Mentsd el a fájlt. Most ellenőrizze a Kerberos munka ebben a menetben:

Ha helyesen tette, akkor kap egy üzenetet a sikeres hitelesítést.

Távolítsuk parancsot kapott jegy:

Konfigurálja a Kerberos-hitelesítést Squid

Először is meg kell „tanítják”, hogy működjön együtt a tintahal kulcstáblázatfájlt-fájl, ez létre fog hozni egy speciális konfigurációs fájlt:

És hogy a következő sorokat:

-d kapcsoló az első sorban van megadva hibakeresés, ügyelve arra, hogy minden úgy működik, ahogy kell távolítani, hogy elkerüljék a túlzott inflációs naplók.

Ebben a részben az ACL hozzá elemeket tartalmazza:

Ez a tétel elfér minden felhasználó, aki sikeresen Kerberos-hitelesítést. Az alábbiakban a szakasz a hozzáférési listákat húr

Mentse el a módosításokat, indítsa újra a kiszolgálót.

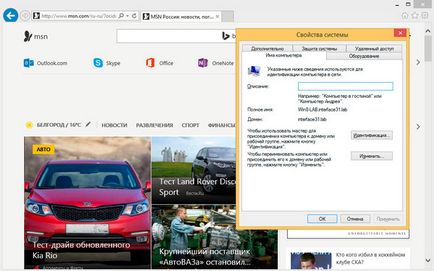

Most megy ugyanazon a számítógépen, mint a helyi felhasználó helyett a hálózat elérése, amikor meg kell adnia felhasználónevét és jelszavát: