Védi a vezeték nélküli hálózat menedzsment THG

Nem is olyan régen a honlapunkon kijött útmutatást WEP repedés. amelyben kimutatták, hogy a WEP megbízhatóság messze kívánatos. Ma bemutatjuk, hogyan védheti meg a vezeték nélküli hálózat.

Minden hálózati biztonsági szakemberek tudják, hogy egy ilyen dolog, mint egy „tökéletes védelem” nem létezik. A megfelelő biztonsági tervezés során figyelembe kell venni az érték a védett tulajdonság, a költségek a biztonsági rendszer kivitelezés, valamint a képesség, a potenciális támadók. Más szóval, a bevezetése előtt minden védelem ismert az emberiség, intelligensebb (és olcsóbb) olyan intézkedések végrehajtása elleni védelem leggyakoribb veszélyeket.

Például a vezeték nélküli hálózatok a városokban, általában megtámadják gyakrabban, mint a hálózati találhatók a gyéren lakott területeken. Egy nap a városban a hálózaton keresztül is eltarthat tíz vagy akár több száz látogató. Ezen túlmenően, a támadók észrevétlen maradhat, hogy egy autó parkolt a közelben. Másrészt, a hozzáférési pont található egy házban a falu közepén, alig látni egymás látogató, és egy furcsa közlekedési lesz azonnal észrevehető.

Muszáj, hogy megvédje a hálózaton?

Ésszerű terjeszteni internet-hozzáférés minden vendég számára. De amíg nem adsz komoly védelmet nyújt a vezeték nélküli hálózathoz, akkor fennáll a veszélye.

Az alábbiakban fogjuk vizsgálni intézkedések védik a vezeték nélküli hálózat megfelelően az elvárt készségek betolakodóktól. Adunk módszerek elleni hackerek különböző szintű képzés.

Megjegyzés. A szöveg a cikk, a hozzáférési pont azt jelenti, a hozzáférési pont vagy vezeték nélküli router.

Tudás nulla: bárki, aki egy számítógép egy vezeték nélküli adapter

Annak érdekében, hogy kiváló a biztonságos hálózat nem rendelkezik semmilyen különleges képességek - minden tulajdonos egy számítógép vezeték nélküli adapterrel rendelkezik azzal a potenciállal, hogy erre. Könnyű használat gyakran említett összefüggésben a vezeték nélküli hálózati megoldások, mint egy hatalmas plusz, de ez egy kétélű kard. Sok esetben, beleértve a számítógép egy vezeték nélküli hálózathoz, akkor a felhasználó automatikusan csatlakozik a hozzáférési ponthoz, vagy látja azt a rendelkezésre álló listából.

1. Az alapértelmezett beállítások módosítása

Legalább a rendszergazda jelszó megváltoztatásához (és felhasználónév ha lehetséges) és az SSID (hálózat neve) a hozzáférési ponton. Általános szabály, hogy a rendszergazdai jogokkal, az alapértelmezett, nyitott és hozzáférhető a legtöbb vezeték nélküli készüléket. Ezért nem lép azok helyébe, ha fennáll a veszélye a kilökődés, ha belép és elveszíti a vezeték nélküli hálózati képességekkel (ig nem állítani az összes beállítást)!

Elvileg, ha van több hozzáférési pontot, akkor van értelme változtatni a csatorna és az interferencia elkerülése érdekében. Azonban ez az intézkedés nem érinti majd különösen egy biztonságos, mert az ügyfelek gyakran böngészni az összes rendelkezésre álló csatornát.

2. A firmware frissítése, és ha szükséges, felszerelés

Használja a hozzáférési ponton a legújabb szoftververziót is javítja a biztonságot. Az új firmware-t általában kimutatható hibák kijavítása, és néha még hozzá az új biztonsági funkciók. Néhány új modell a hozzáférési pontokat, hogy frissítse elég egy-két alkalommal, hogy kattintson az egér gombját.

Hozzáférési pontok, ki néhány évvel ezelőtt, hogy gyakran már nem támogatja a gyártó, vagyis az új firmware kell számítani. Ha a hozzáférési pont firmware nem támogatja még a WPA (Wi-Fi Protected Access), nemhogy WPA2. meg kell, hogy komolyan elgondolkodjunk a helyettesítő terméket. Ugyanez vonatkozik az adapter!

Elvileg minden ma kapható támogatás 802.11g eszközök, legalább, WPA, és technikailag képes frissíthető WPA2. Azonban a gyártók nem mindig siet, hogy frissítse a régebbi termékeket. Ha azt szeretnénk, hogy győződjön meg arról, hogy a WPA2 támogató berendezések, lásd a Wi-Fi Alliance honlapján.

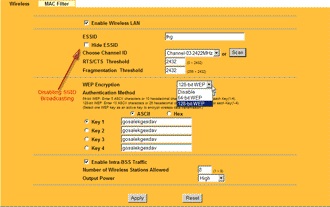

3. Disable SSID broadcast

A legtöbb hozzáférési pontok lehetővé teszik, hogy az SSID sugárzását, hogy lehet csalni néhány dologra, mint NetStumbler. Ezen túlmenően, az SSID elrejti a hálózat blokkolja érzékelő eszköz beépített segédprogram használatával konfigurálja a vezeték nélküli hálózathoz Windows XP (Wireless Zero Configuration), és más kliens alkalmazások. Ábra. Az 1. ábra egy elemet az SSID sugárzását „Hide ESSID” a ParkerVision hozzáférési pontot. ( „SSID”, és a „ESSID” ebben az esetben azt jelenti, hogy ugyanazt a dolgot).

Ábra. 1. az SSID sugárzását a Parkervision hozzáférési pontot.

Megjegyzés. SSID Broadcast Disable nem véd meg a hackerek, eszközök segítségével, mint Kismet vagy AirMagnet. Ezek jelenlétének kimutatására a vezeték nélküli hálózatot, függetlenül SSID.

4. Kapcsolja ki a hálózati, ha nincs használatban!

A felhasználók gyakran adódnak át a figyelmet a legegyszerűbb módja, hogy megvédjük - kapcsolja ki a hozzáférési pontot. Ha nincs vezeték nélküli hálózatot, akkor nincs probléma. Az egyszerű időzítő kikapcsolja a hozzáférési pont, például éjjel, amikor nem használja. Ha ugyanazt a vezeték nélküli router vezeték nélküli hálózati és internet-hozzáféréssel, míg a kapcsolatot az interneten is, nem fog működni - ez egy jó ötlet.

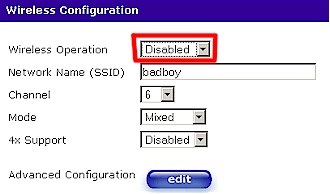

Ha nem szeretnénk, hogy szüntesse meg az internet-kapcsolat, akkor tiltsa le a rádió router kézi, ha ezt lehetővé teszi. Ábra. A 2. ábra egy pont ki a rádiót. Egy ilyen módszer nem eléggé megbízható, mert attól függ, az „emberi tényező” -, akkor csak felejtsd el az utazást. Lehet, hogy a gyártók egyre rádió hozzá a tervezett leállás funkció.

Ábra. 2. Kapcsolja ki a rádiót.

6. csökkentése átviteli energia

Tapasztalt hackerek általában használ erős irányított antennák, amelyek lehetővé teszik számukra, hogy megtalálják még a nagyon gyenge jel, és csökkenti a jelentősége ennek pont nulla.

Tudás az első szintű felhasználói egy közös halmaza segédprogramok hacker WLAN

Térjünk át a haladó felhasználók számára, akik kifejezetten barangol keresve a vezeték nélküli hálózatok környéket. Néhány csinálja csak ki az érdeklődés, próbálják kideríteni, hogy hány hálózatok vannak a közelben. Soha nem próbálja használni az érintett hálózat. De vannak még kedvezőtlenebb hackerek, akik csatlakozni, és használja a hálózatot, és néha még kényelmetlenséget okozhat a tulajdonosok.

Hisszük, hogy minden a nulla szint az intézkedéseket nem fogja megmenteni a betörők első szinten, és a behatoló a hálózatra. Ez védhető titkosítást és hitelesítést. Hiteles foglalkozik egy kicsit később, de most fog összpontosítani titkosítást.

Megjegyzés. Egy megoldás -, hogy adja át az összes vezeték nélküli forgalmat egy VPN (Virtual Private Network - VPN), de a VPN konfigurációs meglehetősen egyszerű, és túlmutat ennek az anyagnak.

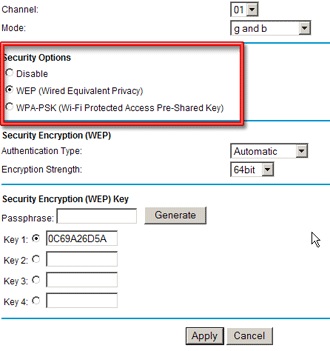

Birtoklása a vezeték nélküli hálózat használata a legmegbízhatóbb elérhető titkosítási eljárást. Persze, minden attól függ, hogy a berendezés, de mindegy, akkor általában választani a WEP, WPA vagy WPA2.

Mint WPA (Wi-Fi Protected Access), WPA2 és jó védelmet nyújt a vezeték nélküli hálózatot, ami úgy érhető miatt erősebb titkosítási algoritmusok és javított algoritmusokat kulcs kezelésére. A fő különbség a kettő között az, hogy a WPA2 titkosítást támogatja erősebb AES (Advanced Encryption Standard). Azonban számos olyan termékek, amelyek támogatják a WPA is lehetővé teszi, hogy használja AES titkosítás helyett a szabványos TKIP.

A legtöbb fogyasztó WPA és WPA2 hozzáférési pont támogatja csak módban egy közös jelszót WPA-PSK (Pre-Shared Key) (4.). WPA2 vagy WPA "Enterprise" (más néven WPA "sugár") is támogatja az egyes eszközök, azonban annak használata megköveteli a RADIUS szerveren.

Ábra. 4. Traffic Encryption Netgear hozzáférési pontot.

A legtöbb magán vezeték nélküli hálózatok WPA-PSK nyújt elegendő védelmet, de csak akkor, ha viszonylag hosszú és összetett jelszavakat. Ne csak számokat vagy egy szót a szótárból, műsorok, így cowpatty. lehetővé szótár támadások ellen WPA-PSK.

Robert Moskowitz (Robert Moskowitz), vezető technikai igazgatója ICSA Labs, a cikkében, ajánlott a használata 128 bites titkosítás PSK. Szerencsére, a végrehajtás WPA használatát teszik lehetővé alfanumerikus jelszavak, azaz az ajánlások végrehajtását, Moscovici egészen 16 karakter.

Az interneten megtalálható számos jelszó generátor, akkor kell csak használja a kereső. Például, ez egy nagyon testreszabható, és lehetővé teszi, hogy felmérje, mennyire bonyolult hacker generált jelszót.

Végül néhány készülékgyártók elkezdte értékesíteni hozzáférési pontok és a vezeték nélküli adapter automatikus beállításokat a vezeték nélküli kapcsolatokat. Buffalo Technology indított egy sor termék a technológia AOSS (AirStation One-Touch Secure Station). Linksys közelmúltban kezdte meg a termelést és a berendezések értékesítéséből, amely támogatja a SecureEasySetup hasonló technológiával Broadcom.

Az a képesség, a második szint: a felhasználó egy bővített eszközkészletet feltörni WEP / WPA-PSK

WPA és WPA2 zárva a legtöbb problémát, amelyek a WEP, de még így is sebezhető marad, különösen abban a változatban PSK. Sokan már megpróbálták magukat, hogyan kell feltörni WEP, annál is inkább, a korábbi cikkben leírjuk, lépésről lépésre hacker eljárást.

Repedés WPA és WPA2 jelszót nehezebb és költségesebb, különösen, ha az AES titkosítást, de még mindig lehetséges.

Ahhoz, hogy ez ellen védekezni fenyegetés végre kell hajtania a hitelesítést. A hitelesítés egy újabb biztonsági szintet igénylő, hogy a kliens számítógép be van jelentkezve a hálózatra. Hagyományosan ez használatával történik tanúsítványok, zsetonokkal vagy jelszavakat (más néven Pre-Shared-Key), amelyek ellenőrzik a hitelesítő szerver.

Konfigurálása hitelesítés nehéz és költséges feladat, még a szakemberek számára, nem is beszélve a hétköznapi felhasználók számára. Jelenleg az RSA Conference San Francisco-ban, például, sok látogató nem állít fel a biztonság a vezeték nélküli kapcsolatok csak az a tény, hogy a vezetés vett egy egész oldalt!

Egy hasonló termék Wireless Security Corporation (a közelmúltban szerzett McAfee) nevezzük WSC Guard. Az előfizetés ára is indul 4,95 $ havonta minden egyes felhasználó számára, ha fizet néhány helyen vannak kedvezmények. 30 napos ingyenes próbaverzió innen tölthető le.

A következő döntés több alkalmas tapasztalt „hálózatépítő” - TinyPEAP egy firmware RADIUS szerver, amely támogatja PEAP hitelesítés nélküli router Linksys WRT54G és GS. Megjegyezzük, hogy a firmware nem támogatja hivatalosan a Linksys, hogy a telepítés kész a saját felelősségére.

Az a képesség, a harmadik szint: szakmai hacker

Eddig a pontig ez volt a védelem biztosításához szükséges, hogy megakadályozzák, hogy a támadó csatlakozni a hálózatra. De mi lenne, ha minden erőfeszítés ellenére a támadó eljutott a hálózat?

Vannak érzékelő rendszerek és behatolás-megelőzési vezetékes és vezeték nélküli hálózatokra, de azok célja a vállalati szintű, és a megfelelő értéket. Azt is megoldást találni a nyílt forráskód, de sajnos nem teljesen egyértelmű, a kezdők számára. By the way, a legnépszerűbb itt a Snort rendszert.

Több éven keresztül a létezés, a vezetékes hálózatok fejlesztettek alapelveit biztonság, amelyet alkalmazni lehet a vezeték nélküli hálózatokat. Ezek védik invázió a támadó.

9. A teljes hálózati biztonság

Persze, a vezeték nélküli hálózatok hozzá sok kényelmet, de meg kell megközelíteni a tudat, hogy megvédje őket. Ha nem védekezhet, akkor senki sem fogja megtenni az Ön számára. Természetesen a szakmai hacker nem valószínű, hogy a védelmet, de jelentősen megnehezítheti a dolgát. És nem valószínű, a hálózat lesz az érdeklődés a szakemberek. De ahhoz, hogy sok rajongó nashkodivshy védve lesz. Tehát mérlegelni minden „profik” és a „hátránya”, és védi a hálózatot!